機密性の高い企業のデータは、不適切なアクセス、潜在的な盗難、変更、または削除から保護する必要があります。IT担当者は、不適切なアクティビティを迅速に検出、対応、さらには停止する手段として、ファイル監視ソフトウェアを必要としています。

このホワイトペーパーでは、次のことについて学習します。

- データ漏えいにおけるファイルの役割

- ファイル監視によるデータ侵害の発見

- ファイル監視によるデータ侵害の阻止

- FileAuditがどのように役立つか

今日のデータ侵害

岩の下に隠れていない限り、データ侵害に焦点を当てた外部攻撃は、企業が今日直面している最も一般的な脅威1つです。サイバー犯罪組織は、闇市場で高額でやり取りされるアカウント情報、個人情報、健康データなどの数十万の記録を狙っています。これは企業のデータがターゲットとなっており、セキュリティの侵害の脅威にさらされていることを意味しています。

2017年には、確認できているデータ侵害として1億7,400万件を超えるレコードが盗まれました。これは非常に大きな数のように見えますが、これは判明している数であり、全体の一部にすぎません。大部分は、公開されていないため分かっていないのです。発見をさらに困難にしているのは、データの漏えいの場合、ほとんどが数分で特定されるのに対し、データ侵害の発見は月または年単位で特定されることが多いという事実です。

IT担当者は不適切なアクセスとアクティビティを迅速に検出する手段を必要としています。

すべてのデータはどこに保存されていますか?

ほぼすべての業界で、サーバーは依然として攻撃の主要な資産であり、企業は予防または保護するために、どこにセキュリティを配置するかは明確です。攻撃者は下記のような価値のあるデータ、つまりファイルを探しています。

- クレジットカードまたは銀行の詳細

- 個人の健康情報(PHI)

- 個人を特定できる情報(PII)

- 企業の企業秘密

- 知的財産

- 資格情報

標的となる企業のプロセスによって、これらのデータはデータベース、オフィスドキュメント、データ転送操作の一部として使用されるファイルなどに存在する可能性があり、ファイル(したがってファイルアクセス)がデータ侵害のポイントになります。

しかし、それはファイルコピーと同じくらい簡単なものでしょうか?

データ漏えいにおけるファイルの役割

データ漏えいプロセスでファイルが果たす役割は2つあります。

- 1つ目は価値のあるデータを含むファイル(データベースである可能性があります)は攻撃者によってコピーされ、何らかの形式のファイル転送によって外部に転送されます。これは、浸透として知られています。

- 2つ目は、やや忘れられていますが、特定のエンドポイントへのアクセスを提供するためのオペレーティングシステムファイルとファイルシステムの操作です。エンドポイントへの初期アクセスを取得するために使用されるマルウェアは、起動時に呼び出されるファイルを配置する(場合によっては置き換える)ことがよくあります。さらに、ファイルのコピー、置換、名前変更などの特定の手法を使用して、追加されたエンドポイントへのアクセスを提供し、ネットワーク内での横方向の移動を容易にします。

データ侵害を特定して保護するには、エンドポイント検出、ファイアウォール、脆弱性保護、データ損失防止、SIEMソリューションなどの複雑なセキュリティソリューションのセットが必要だと考えているかもしれません(これらはすべて、セキュリティ戦略全体で重要です)。

しかし、結局のところ、ファイルシステムは、悪意のあるアクティビティをさらに進めるためのターゲットまたは資産として使用されるため、ファイルの監視はデータ侵害のセキュリティ戦略の重要な部分になります。

ファイル監視を活用してデータ侵害を発見、阻止するにはどうすればよいでしょうか?

基本的に、ファイルモニタリングは、ファイルシステムに対して実行されたすべてのアクションのログ記録にすぎません。コピー、移動、読み取り、削除、および名前、権限、所有権の変更はすべて、ログに記録、分析、およびレポートできます。これは、データ侵害の状況におけるその有用性の基礎です。

ファイルの監視は通常、オペレーティングシステムレベルの演習として存在するため(監査ログデータは、OSが認識するように個別の動作として処理および提供されます)、複数のファイルアクティビティを単一のアクションとして表示するために、サードパーティのソリューションを使用する必要があります。

データ漏えいには、ファイル監視が役割を果たすことができる2つのポイントがあります。それは、漏えいを発見することと、漏えいを阻止することです。

ファイル監視によるデータ侵害の発見

ほとんどのデータ漏えいではインシデントが起こった後もなかなか発見されないため、まずは漏えいの特定にかかる時間を短縮することが必要です。

データ侵害を特定するためのセキュリティソリューションにおいても、企業内のあらゆる流出に関わる2つのシンプルな事実が存在します。

- 攻撃者は、ある時点でログイン/認証する必要があります

- 攻撃者はエンドポイントのファイルシステムにアクセスする必要があります

ログインは侵害活動の先行指標と見なすことができ、ファイルアクセスは現在の侵害活動の指標となります。こういった事実から、ファイルの監視がデータ侵害保護戦略の実行可能な部分になります。

まず何から探すべきでしょうか?

まずは異常なファイルアクティビティを判別する必要があります。つまり、価値のあるデータを含むファイル周辺の通常のアクセスパターンを調べて判断する必要があります。同じユーザーアカウントであれば、同じシステムから同じ曜日に同じ規則で同じファイルにアクセスするケースがほとんどです。したがって、このようなケースに当てはまらないものはすべて潜在的な危険信号と見なす必要があります。

異常なファイルアクティビティを判別する手がかりは下記となります。

周波数

ファイルは通常よりも複数回アクセスされていますか?データを盗むことについて考え直した不確かな内部関係者は、最終的にデータを取得する前に、何度かアクセスを試みる可能性があります。

量

通常のユーザーアクセスは、平均的な1日の使用を中心に展開される可能性があります。データの一括コピーまたは一括削除または移動の存在は、調査する価値があります。

昼間

金曜日の夜の午後10時にデータにアクセスし、通常は月曜日から金曜日の営業時間中にのみファイルにアクセスするユーザーは疑わしいようです。

エンドポイント/ IPアドレス

会社のネットワーク外のマシンからのアクセス、または通常は特定のファイルセットにアクセスしないマシンからのアクセスは、不適切な使用の明らかな兆候である可能性があります。

権限の変更

攻撃者は、エンドポイントとデータの両方で永続性を確保することを好みます。アカウント(最近特定で作成されたもの)へのアクセス許可の再割り当ては、定期的に使用される戦術です。

プロセス

攻撃者は独自のツールを使用してデータを盗み出す可能性があるため、Explorer、Wordなど以外のプロセスがファイルにアクセスしていることを確認すると問題が発生する可能性があります。

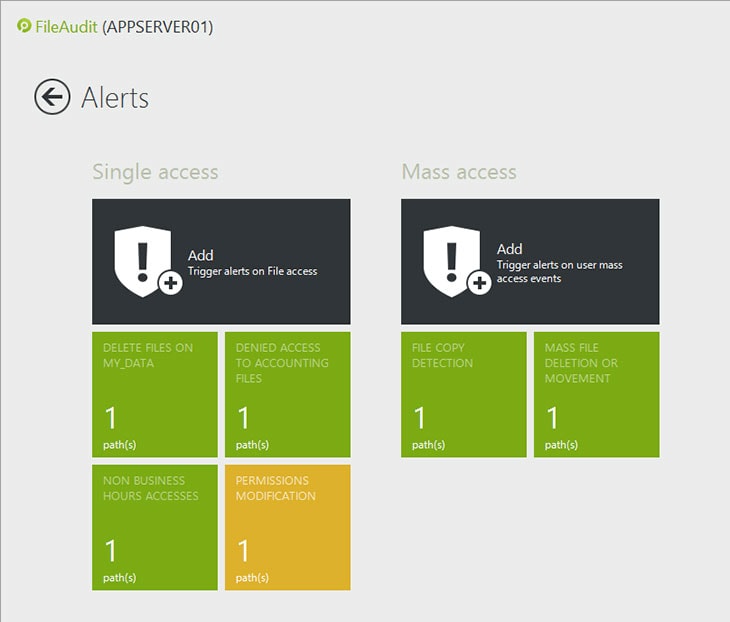

ファイルの監視と、疑わしいファイルアクセスアクティビティの存在を管理者に警告する機能を組み合わせることで、データ侵害に相当する可能性のあるものに早期に注意を払うことが可能となります。

しかし、異常を発見した場合、それが発生してから数分後であれば、遅すぎる場合があります。必要なのは、損害が発生する前に侵害を阻止する機能です。

ファイル監視によるデータ侵害の阻止

侵害の阻止を実現するためには、まずファイル共有の監視は、事後対応の方法であると考える必要があります。他の監視と同様に、問題となるアクションを実行された場合、OSがアクティビティをログに記録し、監視ソリューションがすでに発生したアクションに基づいてアラートを出します。つまりファイル監視だけではファイル侵害の阻止はできません。

では、ファイル監視を活用してデータ侵害を阻止するためにITは何ができるでしょうか。

ファイル監視を事後対応型から事前対応型のセキュリティ対策に変更するには、次の3つの手順が必要です。

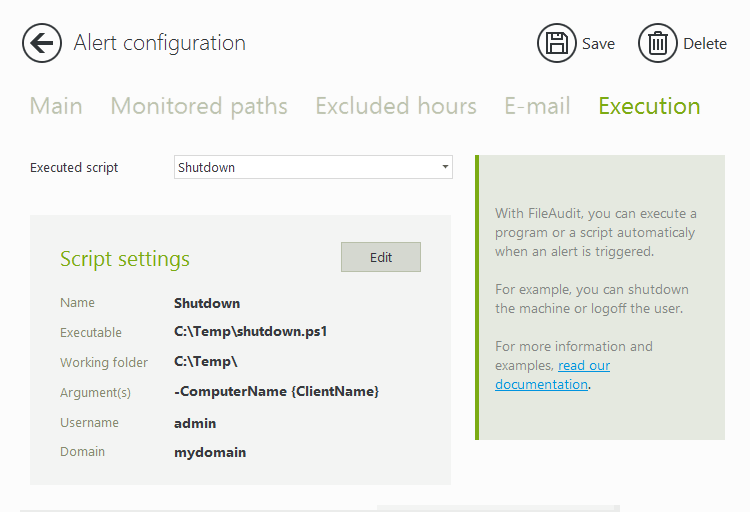

- 自動化された対応でアクティビティに対応

管理者への通知による駆け付け対応を待つだけではなく、自動化された対応策が必要となります。たとえば、特定のアラートが発生した場合、自動で実行するスクリプトなどです。マシンをシャットダウンするか、ユーザーをログオフします。脅威の識別とリアルタイムの通知に加えて、自動化された対応を提供するソリューションを実行して監視する方が企業にとって有益となります。

- 重要なファイルだけを監視することはやめましょう。

多くの企業で重要なファイルとフォルダーを識別し、識別されたものだけを監視対象としていますが、それは、誰かがあなたの家に侵入していることに気づかずに、高級時計だけを常に監視しているようなものです。

- 監視範囲の拡大

ハッカーの立場で考えると、彼らは「価値のあるデータ」がどこにあるのかわかりません。価値のあるデータを特定するため、あたりを見回します。さらに、横方向に移動するアクティビティは、攻撃者が適切なアクセスを行うためにOSファイルの操作が必要になることがよくあります。OS固有のファイルだけでなく、より広範囲のデータファイル(「重要な」ファイルだけでなく)をチェックするファイル監視は、攻撃者が価値のあるデータを見つける前に、攻撃者を特定するのに役立ちます。

これらの3つのステップを実行することで、ファイルモニタリングを、事後対応型の「データをすでに抜き取られている」パターンから、疑わしい主要な動作(例として、「通常は多くのフォルダを閲覧しないユーザーが、多くのフォルダを閲覧している」など)について通知されるパターンに効果的に変更できます。これによりアカウントを一時的に(そして自動的に)無効にする権限を与え、データ侵害が発生する前に阻止することを可能にします。

データ漏えいに対処する…発生する前と後

これはシンプルな事実です。データを盗もうとする人は、盗もうとするファイルにアクセスする必要があります。これは、サーバーの最も貴重なファイルが、大きなギャラリーの真ん中にある透明な防弾ガラスの箱の中に置かれ、ライトアップされているようなものです。あなたは泥棒がどこを狙うのか正確にわかります。しかし、泥棒が箱に届く前に捕まえたいのであれば、部屋全体を監視する必要があります。

ファイルの監視は、正しく行うことで、データ侵害を特定する(ガラスの箱を監視する)だけでなく、侵害を阻止する(部屋全体を監視する)ためにも活用できます。データ侵害のセキュリティ戦略の一環として、ファイル監視の活用は重要となり、また、サードパーティのソリューションを使用することで、潜在的な侵害活動を迅速かつインテリジェントに特定してレポートするために必要なファイルアクティビティデータの一元化された監視と分析を提供します。

1 ITRC, 2017 Data Breach Report (2017)

2 Verizon, Data Breach Investigations Report (2017)