コンプライアンスの使命の中核となるのは、保護されたデータを安全に保ち、ビジネス上の理由でデータを必要とする人だけにアクセスを許可したいという要望です。どういった場合に組織が保護すべきデータにあたるのかを熟知し、実証するには、誰がアクセス権を持ち、誰が実際にアクセス権を使用しているのか、そして保護されたデータに対してどのようなアクションが実行されているのかを可視化する必要があります。

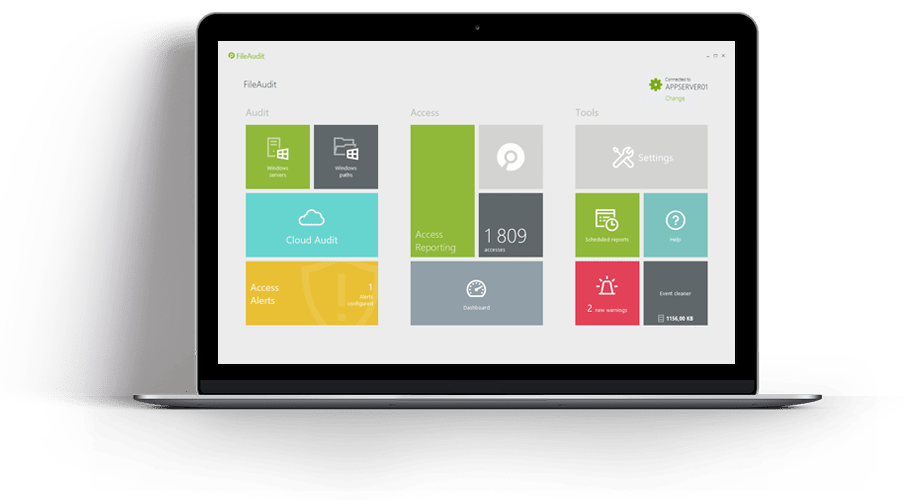

FileAuditについて

エージェントレス、リモート、非侵襲型。FileAuditは、Windowsシステムとクラウドに存在するファイル、フォルダー、ファイル共有へのすべてのアクセスとアクセス試行を監視、監査、警告するための簡単で堅牢なツールを提供します。

コンプライアンス目標の達成

コンプライアンスの目標を達成しようとすることほど混乱することはありません。

これらは通常、あらゆるオペレーティングシステム、あらゆるネットワーク、あらゆるインフラストラクチャに適用できるように作成されています。

自分たちの組織の在り方に特化してレギュレーションを作成することは現実的ではありませんが、コンプライアンスの立案者は規制対象のビジネスにどういったレギュレーションが必要なのかを、より技術的に具体的に記載するよう求められてきています。

ほとんどのコンプライアンス基準は、特定の保護されたデータセット(健康記録、クレジットカードの詳細、個人情報など)を中心に展開し、そのデータへの適切なアクセスと使用を保証するために使用される設定と全体制御の両方に関するガイダンスを提供します。

一部のIT標準は既に時代遅れになっており、「セキュリティレベルを確立して維持する」と記載があるだけの役に立たないものであり、IT部門が自社のITがコンプライアンス要件を満たしているのかどうかわからないという状態に陥っているのも不思議ではありません。

比較的簡単に適用できる参考にすべきレギュレーションは、ペイメントカード業界データセキュリティ基準(PCI DSS)v3.0および欧州連合の今後の一般データ保護規則(GDPR)です。

しかし、適切に立案・作成された標準を使用しても、立案者が各組織の保護されたデータがどこに保存されているのかを正確に知る方法はありません。

したがって、IT部門はレギュレーションが実際に守られていることを確認するため手段を具体的に検討しなければなりません。

保護されたデータはどこにありますか?

特定のコンプライアンス基準を戦術的に最もよく満たす方法を決定するために、IT部門は、保護されたデータを格納するために使用されているシステム、アプリケーション、およびプラットフォームを調べる必要があります。

多くのWindowsベースのネットワークは、保護されたサーバーベースのデータのファイルシステムを引き続きホストしているため、これらのサーバーは、データを盗み出すことを決意した外部の攻撃者の主要なターゲットになっています。

また、保護されたデータはファイルではなく、データベース内に保持していたとしても、これらのデータベースは、結局のところ、ファイルであることに変わりありません。

ファイルは、盗まれてオフサイトでアクセスされる可能性があります。

そして、そこでファイル監査が役立ちます。

ファイル監査の定義

ネイティブのWindowsツールやサードパーティ製のツールにおいて、ファイル監査で着目すべき要件は何であるのか最初に見てみましょう。

- ログ記録–データやアクセス許可を含む、ファイルやフォルダーへのすべてのアクセスと変更をログに記録する必要があります。

- 可視性–すべての監査ログデータは、レビュー、フィルタリング、検索などのために簡単にアクセスできる必要があります。

- 警告–疑わしいと見なされるアクションとの一致基準に基づいて通知を送信する必要があります。

- レポート–これは少し注意が必要ですが、ネイティブツールでもログデータをエクスポートする機能があります。

したがって、見栄えがよくない場合でも、共有可能な「レポート」を生成する機能は、ファイル監査の一部である必要があります。

多くの場合、コンプライアンス要件はセキュリティ目標を確立し、目標が達成されていることを確認する方法を記載しています。

ファイル監査は、保護されたデータに対して実装したセキュリティが実際に機能していることを確認するための手段です。

では、ファイル監査をどのように使用して、コンプライアンスの目標を達成できるでしょうか。

コンプライアンスにおけるファイル監査の使用

継続的なファイル監査の一部として収集および監視されるアクティビティの詳細は、いくつかの種類のコンプライアンス目標を達成するのに役立ちます。

このホワイトペーパーは、特定の実施命令に対するファイル監査の適用を示すために作成されたものではないため、4つの一般的なユースケースについて説明し、それぞれでファイル監査が果たす役割について説明します。

「割り当てられた権限は、職務/役割に対して正しいですか?」

「割り当て中に適切なユーザーまたはグループが選択されていますか?」

「変更を行うユーザーは、変更を承認されていますか?」

ファイル監査の役割

ファイル監査は、ファイルまたはフォルダーのアクセス許可の変更(および変更の試行)を監視し、通常、変更されたアクセス許可、オブジェクトパス、割り当てを行ったユーザー、およびマシン名、IPアドレスなどの他の識別可能な要素を文書化します。

加えられた変更に関するアラートとレポートは、リアルタイムと履歴の両方の詳細を提供できます。

これは、ITが環境に準拠していることを毎日確認する必要がある、継続的な取り組みです。

したがって、IT部門は、保護されたデータが誰によって、いつ、どこから、どのようにアクセスされているかを常に把握する必要があります。

このリアルタイムの情報は、悪意のある内部関係者や外部の攻撃者による不正な資格情報の悪用に注意を払うために絶対に必要です。

さらに、一部の監査人は、アクセス権を持つ監査人から始まり、提供されたアクセス権でどのようなアクションが実行されたかを具体的に示すまで、監査証跡をたどることを好みます。

この情報を提供するには、監査人の要件を満たすために、すべての活動の履歴記録が必要です。

ファイル監査の役割

ファイル監査の詳細は、承認されたアクセスのみが発生したことを示すために使用されます。

アラートとレポートは、マシン名、IPアドレスなどの識別可能な要素を含む、リアルタイムと履歴の両方の詳細を提供できます。

堅牢なフィルタリング機能は、監査人が提起した質問にすばやく答えるのに役立ちます。

例えば、メンバーのアカウントの裏付けをしたり、権限をなるべく小さいものにするように気を配ったり、複数のグループに参加しているメンバーがいないかチェックしたりすることはほとんどなく、セキュリティ企業の調査よると、71%のユーザーアカウントが、権限が過剰であり、表示されるべきではないデータにアクセスできる状態になっていると述べています。

アクセス制御の割り当ての際に、意図的に保護データにアクセスすることはないだろうと思ったユーザーが実際にはアクセスしてしまう可能性があります。

そのため、保護データが存在する場所への最小特権の原則の徹底するためには、どのユーザーがアクセスを試みているかを特定することも重要です。

ファイル監査の役割

ファイル監査は、保護されたデータにアクセスするための手順を実行したユーザーアカウントの詳細を提供し、実行されたアクションと影響を受けたファイルとフォルダーを明文化できます。

これは、意図されたセキュリティ制御と相互参照して、その証跡が正しいことを確認できます。

保護されたデータがファイルサーバー上にある場合、違反の明らかな兆候が存在します。

通常とは異なるアクセス時間や大量のデータへのアクセスなど、ファイル関するアクティビティに異常がみられます。

ファイル監査の役割

ファイルサーバー上の保護されたデータへのアクセスと使用を監視することにより、異常なアクティビティに基づいてデータ侵害を検出することができます。

監査ログデータを分析する機能により、疑わしいアクションを発見し、潜在的な違反をITに通知し、必要に応じて迅速に対応することができます。

サードパーティーソリューション対ネイティブツール

20年も前からWindowsServerオペレーティングシステムにはWindowsファイルシステムを監査する機能がありました。イベントビューアツールは、ファイル監査データを一元化、表示、フィルタリング、および並べ替える機能を提供します。通知を設定する基本的な機能もあります。

それでは、なぜサードパーティーのファイルの監査ソリューションを?

その答えは、ネイティブツールによって提供される機能、パフォーマンス、および詳細のギャップにあります。

単なる情報以上–インテリジェンスと洞察

ネイティブのログデータは、必要なすべての詳細を提供しますが、Microsoftは監査目的のツールを提供しているわけではないため、あくまでログデータは生の情報にすぎません。

たとえば、あるパーティションから別のパーティションへのファイルが移動したとします。

ログ上では6〜10個のイベントエントリが必要であり、簡単には「ファイルが移動した」とわかりません。

しかし、サードパーティーのソリューションでは、それらの複数のイベントエントリが1つ「ファイルが移動した」動作であると導き出すように、さまざまな情報の集まりをインテリジェンスに変えます。

さらに、一部のソリューションはインテリジェンスだけにとどまりません。

彼らはアクティビティのパターンを分析し、異常なものを探し、インテリジェンスを収集し、それをインサイト変えます。

IT部門は、アクティビティが適切かどうか、コンプライアンスに準拠しているかどうか、次に取るべきアクションについて判断することができます。

より多くの機能

「マイクロソフトは監査ビジネスに携わっていません」と上述したように、Microsoftは基本的な機能を有するツールを提供します。

サードパーティーのソリューションは、収集、統合、視覚化、検索機能、フィルタリング機能、アラート機能、レポート作成機能、さらにはタスクの自動化といった多くの監査業務の自動化に焦点を当てています。

これらの強化された機能は、IT部門の生産性を向上させ、監査プロセスを高速化し、保護されたデータの全体的なセキュリティの向上を支援します。

使いやすさと監査対応

単にイベントデータを統合し、表示するだけのネイティブツールとは異なり、サードパーティーのソリューションは、コンプライアンス監査周りの特定のニーズ、IT担当者や監査人によるツールの使用、コンプライアンスを確保するための細かい情報に焦点を当てることで、監査の体験を向上させるという目的にのもと作られています。

使いやすく直感的であるため、IT精通していないが社内業務に詳しい担当者にモニタリングの機能を委任することもできます。

これにより、より効果的な監査システムを確保できます。

コンプライアンスを満たし、ファイル監査によるペナルティを回避する

あなたがネイティブツールを使用するのか、またはサードパーティーのソリューションを利用するか、どちらを選択するにせよ、保護されたデータのプロビジョニングやアクセス、利用が注意深い監視下にある必要条件が関連するコンプライアンス目標を達成するために重要です。

ファイル監査を実施することは、あなたの組織が持つデータのセキュリティを維持し、コンプライアンス基準への準拠が簡素化されるという前向きなスタンスに組織が変わるということです。

(※1)ポネモン、企業データ:保護された資産または時限爆弾?(2014)